Enovita ali hibridna IT rešitev – kaj je boljše za vaše podjetje?

Kako izbrati IT omrežje, ki bo varno, zanesljivo in brez skritih stroškov? V današnjem digitalnem svetu je zanesljiva, varna in pregledna IT infrastruktura ključnega pomena za uspeh vsakega podjetja. To še posebej velja za mala in srednje velika podjetja (MSP) do 100 zaposlenih, ki pogosto delujejo brez specializiranega IT oddelka. Odločitve o omrežni in telekomunikacijski opremi tako padejo na ramena direktorjev ali vodij pisarn, ki se soočajo s ključnimi poslovnimi vprašanji: Kako zaščititi podjetje pred vse bolj prefinjenimi kibernetskimi grožnjami, kot so izsiljevalski virusi? Kako zagotoviti, da bo omrežje delovalo hitro in zanesljivo za vse zaposlene, ne glede na to, ali delajo v pisarni ali od doma? Kako poenostaviti upravljanje, da ne postane polni delovni čas, in kako ohraniti stroške predvidljive ter obvladljive?

Ta analiza je namenjena prav takšnim podjetjem – tistim z eno lokacijo, lastno strežniško in omrežno infrastrukturo (npr. požarni zid, LAN stikala, NAS strežnik in strežniki z virtualnim okoljem kot je VMware ali Hyper-V) in brez naprednih sistemov za nadzor in pregledom delovanja sistema.

Izzivi omrežja v malem podjetju brez IT službe: Podjetja do približno 100 naprav v omrežju (računalniki, IP telefoni, nadzorne kamere, domofoni, NAS strežniki ipd.) se soočajo s potrebo po zanesljivi omrežni in komunikacijski infrastrukturi, pogosto pa nimajo lastnega IT oddelka. Ključni izzivi so zagotavljanje varnega dostopa do interneta, stabilnega lokalnega omrežja (žičnega in brezžičnega) ter IP-telefonije, ob tem pa imeti pregled nad delovanjem sistema – vse to s prepričljivo nizkimi stroški. Brez namenskega IT osebja morajo rešitve biti čim bolj preproste za upravljanje in cenovno dostopne.

Enovite rešitve priznanih svetovnih proizvajalcev

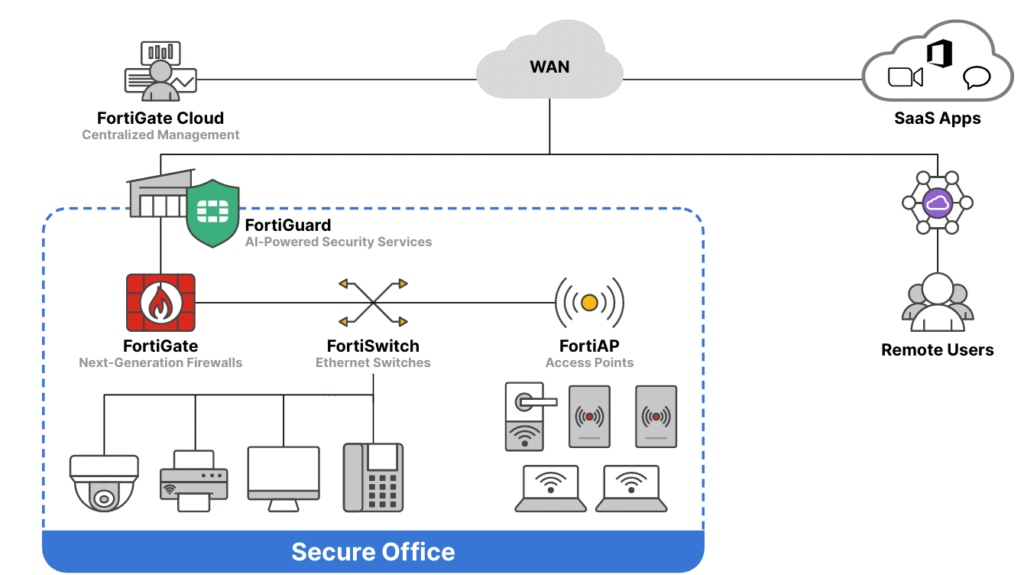

Veliki svetovni proizvajalci omrežne opreme, kot sta Cisco in Fortinet, ponujajo enovite (integrirane) rešitve, ki pokrivajo vse vidike omrežja in varnosti znotraj enega ekosistema. Takšna rešitev običajno vključuje zmogljiv osrednji požarni zid, upravljana stikala in Wi-Fi dostopne točke, ter pogosto tudi sisteme za IP-telefonijo in nadzor – vse podprto z centraliziranim upravljanjem in varnostnim nadzorom. Fortinet na primer oglašuje, da njegova integrirana Secure Office rešitev za SMB prinaša zmogljivo omrežje in varnost v eni sami, enostavno vodljivi rešitvi. Cilj takšne platforme je odpraviti kompleksnost več ločenih sistemov z eno samo konzolo ter usklajenimi varnostnimi politikami 🌐fortinet.com.

Prednosti enovitih rešitev: Podjetje dobi vsekomponentno rešitev “na ključ” od enega ponudnika. Upravljanje je poenostavljeno, saj se stikala in Wi-Fi lahko povežejo neposredno na centralni firewall (npr. FortiGate ali Cisco Meraki) in so nadzorovani prek ene nadzorne plošče. Varnostne funkcionalnosti so vrhunske – napredni požarni zid (NGFW) z vgrajenim filtrom vsebin, IPS/IDS, antivirusom, DPI (globokim pregledom prometa) in drugimi UTM funkcijami, podprtimi s sprotnimi posodobitvami varnostnih groženj.

Na primer, tipičen FortiGate ponuja pospešeno VPN povezovanje, SSL pregled, geo-IP blokiranje in podobne mehanizme, ki povečajo varnost omrežja izven osnovnega usmerjanja in NAT 🌐reddit.com. Tudi podpora uporabnikom je pri priznanih ponudnikih praviloma na višjem nivoju – možne so pogodbe za 24/7 podporo, hitra zamenjava opreme ob okvari ipd.

Slabosti in stroški: Integrirana rešitev vrhunskega ponudnika ima lahko za mala podjetja previsoko ceno in včasih vključuje licenčnine, ki znatno povečajo stroške skozi čas. Cisco Meraki npr. zahteva za delovanje naprav aktivne licence, ki letno stanejo približno 100–300 USD na dostopno točko, 150–500 USD na stikalo ter 300–1.000 USD na varnostno napravo (odvisno od ravni storitev) 🌐stratusinfosystems.com. To pomeni, da lahko npr. 5 Meraki dostopnih točk z licencami podjetje stane dodatnih nekaj tisoč evrov vsakih nekaj let, sicer oprema preneha delovati v oblačni nadzorni platformi. Prav tako Fortinet sicer ne licencira osnovne funkcionalnosti svojih stikal in dostopnih točk, vendar so napredne varnostne storitve na FortiGate požarnem zidu na voljo le ob sklenitvi naročnine (t.i. FortiGuard paketi). Ta naročnina za NGFW funkcije (IPS, filtriranje, antivirus) pri manjših modelih FortiGate običajno stane več sto evrov letno.

Visoki začetni stroški so tudi pri integraciji IP-telefonije priznanih znamk. Cisco na primer cilja s svojimi telefoni in klicnimi strežniki (Call Manager oz. BE6000) na večja podjetja – za 150 uporabnikov smo v eni raziskavi dobili ocenjeno ceno približno 600 USD na uporabnika za osnovni sistem, oziroma kar 1.300 USD na uporabnika za polno opremljen sistem z vsemi funkcijami 🌐business.com. To pomeni, da bi podjetje s 150 zaposlenimi plačalo blizu 90.000 USD za osnovno Cisco rešitev IP-telefonije, ali do 195.000 USD za najvišjo konfiguracijo – brez vštetih letnih vzdrževalnih pogodb. Tudi Fortinet ima svojo linijo FortiVoice IP-PBX naprav; model za do 200 uporabnikov stane približno 2.500–3.300 USD za strojno opremo + leto podpore, poleg tega pa je treba dokupiti licence za nekatere programske funkcije (npr. paket 100 programskih telefonov/softclientov stane ~4.761 USD) 🌐 avfirewalls.com. Jasno je, da so celovite rešitve svetovnih ponudnikov zmogljive, a finančno zahtevne. Za majhno podjetje z omejenim proračunom je takšna investicija težko upravičljiva, še posebej ker morda ne potrebujejo vseh naprednih funkcij enterprise razreda.

Kompleksnost: Čeprav ponudniki poudarjajo poenostavljeno upravljanje, lahko napredne funkcije (npr. DPI s pregledom šifriranega prometa, integracije z AD/RADIUS, napredni QoS itd.) zahtevajo strokovno znanje za pravilno nastavitev. Brez IT kadra bi podjetje moralo najeti zunanjo podporo tako za implementacijo kot za redno administracijo takih sistemov, kar povečuje operativne stroške. Cisco in Fortinet sicer ponujata rešitve, namenjene SMB trgu, a te še vedno nosijo dediščino enterprise funkcionalnosti in cen.

Hibridna sestavljena rešitev

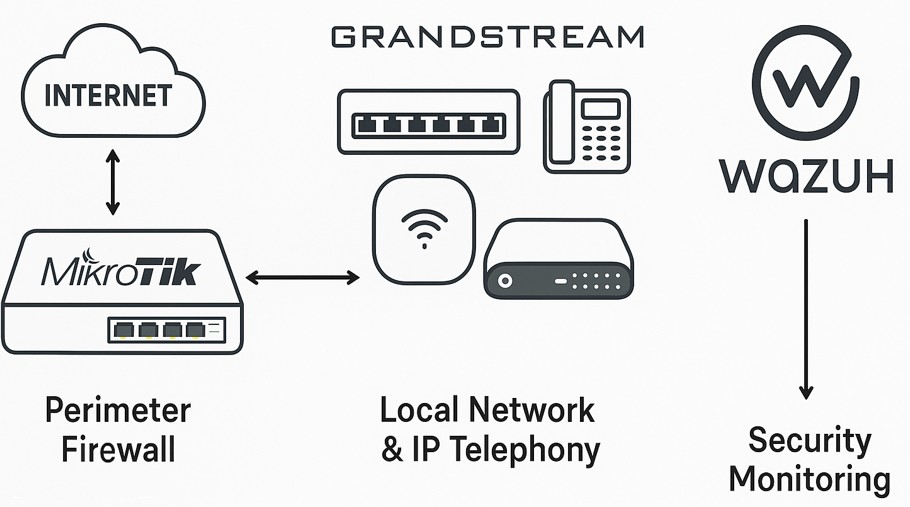

Kot alternativo dragim enovitim rešitvam se vse bolj izkazuje hibridni pristop, kjer kombiniramo specializirane naprave različnih proizvajalcev, da skupaj pokrijejo vse potrebe – ob znatno nižji ceni in brez vezanosti na en sam ekosistem. V našem primeru hibridne arhitekture za podjetje ~100 uporabnikov bomo uporabili:

- MikroTik usmerjevalnik/požarni zid kot robustno izstopno/vstopno točko v internet (perimeter firewall),

- Grandstream omrežno opremo za lokalno omrežje in IP-telefonijo (stikala, Wi-Fi dostopne točke in IP-PBX komunikacijski strežnik),

- Wazuh kot odprtokodni sistem za nadzor in preglednost varnosti (SIEM/XDR platforma za zbiranje logov in opozarjanje).

Ta kombinacija poskuša izkoristiti prednosti posameznih komponent: MikroTik CCR serija sloví po vrhunski zmogljivosti za nizko ceno, Grandstream nudi celovito komunikacijsko rešitev (telefoni + omrežje) po konkurenčnih cenah, Wazuh pa zapolni vrzel pri varnostnem nadzoru brez licenčnin.

MikroTik CCR kot osrednji požarni zid in usmerjevalnik

MikroTik je znan po usmerjevalnikih, ki za delček cene ponudijo zmogljivosti, primerljive z bistveno dražjimi napravami. Za naše potrebe bi izbrali model višjega razreda, npr. CCR2116-12G-4S+ (16-jedrni “Cloud Core Router”). Ta naprava stane okoli $995 (približno 900 €) 🌐mikrotik.com, kar je še vedno relativno malo glede na zmogljivosti: pospešeno preklapljanje omogoča prepustnost do 33 Gbps v optimalnih pogojih 🌐 optacenetworks.com. Z drugimi besedami, v večini situacij deluje s prepustnostjo primerljivo stikalom, tudi ob velikem številu paketov. MikroTik CCR2116 ima dovolj moči, da brez težav poganja gigabitne ali 10G povezave in obdeluje zahtevne procese (npr. BGP usmerjanje, več sto firewall pravil) v okolju malega podjetja. Vgrajeno ima tudi strojno pospeševanje IPsec za hitre VPN povezave 🌐optacenetworks.com.

Po funkcionalnosti RouterOS (operacijski sistem MikroTik naprav) zagotavlja vse nujne omrežne in varnostne zmožnosti: stateful požarni zid, NAT, več WAN povezav, VLAN segmentacijo, QoS, VPN strežnik (podpora tudi za WireGuard in druge protokole), osnovno filtriranje vsebin (npr. po DNS) ipd. Res je, da MikroTik nima vgrajenih naprednih UTM storitev z naročninami kot Fortinet – a v našem scenariju lahko mnoge grožnje pokrijemo z drugimi plastmi varnosti (endpoint antivirus na računalnikih, pravilno nastavljeni požarni zid, ter SIEM nadzor preko Wazuh – o tem več v nadaljevanju). Za podjetje brez AD in brez posebnih zahtev po aplikativnem pregledu prometa je MikroTik-ov požarni zid povsem dovolj za temeljno zaščito pred zunanjimi napadi (blokira nepričakovane dohodne povezave, omogoča vzpostavitev več con/segmentov omrežja, sinhronizira pretok z možnostjo omejevanja hitrosti ipd.).

Zanesljivost in podpora: MikroTik oprema slovi po robustnosti (naprave imajo pogosto izredno dolgo MTBF življenjsko dobo – za CCR2116 je navedeno ~200.000 ur) in deluje stabilno, seveda ob pravilni nastavitvi. Pričakovati je treba nekoliko več tehničnega znanja pri konfiguraciji – RouterOS je zelo zmogljiv, a ne vodi uporabnika skozi čarovnike kot nekateri SMB usmerjevalniki. Podjetje brez IT kadra bi to rešilo tako, da inicialno nastavitev opravi zunanji strokovnjak ali integrator, kasneje pa je potrebe po posegih malo. Treba se je tudi zavedati, da MikroTik kot proizvajalec nima klasične plačljive podpore s SLA za končne stranke – podpora se odvija predvsem prek skupnosti in forumov. Kot je izpostavil nek strokovnjak, je MikroTik “ugoden z razlogom” – uradna podpora je včasih počasna, varnostne posodobitve pa znajo zamujati. V preteklosti je bilo nekaj varnostnih incidentov (denimo znana CVE-2018-19299 za IPv6), ki so razkrili, da MikroTik ni tako ažuren pri patch popravkih kot nekateri večji vendorji 🌐reddit.com. Zmanjševanje ranljivosti: s premišljeno mrežno arhitekturo, rednim posodabljanjem RouterOS in dodatnim nadzorom (npr. Wazuh lahko spremlja MikroTik sysloge za sumljive znake) se tveganja zmanjšajo. V zameno pa podjetje dobi zelo visoko zmogljivost za svojo ceno in popoln nadzor nad nastavitvami, brez skritih omejitev ali licenčnih zaklepov.

Grandstream GCC ekosistem za LAN, Wi-Fi in VoIP komunikacije

Grandstream je proizvajalec, znan predvsem po IP-telefoniji (SIP telefonih in IP-PBX sistemih), v zadnjih letih pa je svojo ponudbo razširil še na omrežno opremo (stikala in brezžične dostopne točke serije GWN). S tem cilja ponuditi cenovno ugodno alternativo Ubiquiti in drugim rešitvam za mala in srednja podjetja, z dodatno prednostjo integracije z lastnimi komunikacijskimi sistemi.

Grandstream je celo predstavil t.i. GCC (Grandstream Convergence Controller) serijo naprav, ki združujejo IP-PBX, usmerjevalnik z naslednjo generacijo požarnega zidu in Wi-Fi kontroler v eni škatli. Ena GCC naprava v bistvu pokriva štiri module – omrežje, varnost (firewall), upravljanje omrežnih naprav in IP telefonijo 🌐 blog.grandstream.com. Za naš scenarij pa ne potrebujemo nujno fizično ene kombinirane naprave; lahko uporabimo ločeno MikroTik za firewall, medtem ko Grandstream prevzame vlogo omrežnega stikalnega in Wi-Fi sloja ter telefonske centrale. Kljub ločenosti je prednost, da vse Grandstream komponente upravljamo centralizirano preko njihove rešitve (bodisi prek vgrajenega kontrolerja v napravi, preko GWN Cloud oblaka ali z namestitvijo GWN Manager programske opreme lokalno – vse možnosti so brezplačne).

Grandstreamov LAN in WLAN del obsega upravljana stikala GWN series (do 48 portov, tudi L3 funkcionalnost na večjih modelih) ter Wi-Fi 6 in 7 dostopne točke GWN (vključno z modeli za visoke obremenitve, zunanje AP itd.). Po zmogljivostih in funkcijah so primerljivi z bolj znanimi Ubiquiti UniFi – ponujajo VLAN segmentacijo, QoS, upravljanje prek SDN kontrolerja, Wi-Fi s podporo za več SSID, gostovska omrežja s portalom, mesh mreženje itd. Posebnost je, da Grandstream pri Wi-Fi ne zahteva namenskega krmilnika; vsak AP ima lahko vlogo kontrolerja do 50 AP-jev, ali pa uporabnik uporablja njihov brezplačni GWN Cloud. S tem so licenčni stroški nični, podobno kot pri Ubiquiti, a v nasprotju s Cisco/Meraki.

Ključna prednost Grandstreama: Ker izhaja iz sveta telekomunikacij, Grandstream nudi celovit VoIP ekosistem. V našem primeru bi podjetje lahko uporabilo Grandstream UCM serijo IP-PBX (npr. UCM6300), ki podpira lokalno IP telefonijo in video konference ter celo ima vgrajen WebRTC dostop (aplikacija Wave omogoča klice iz brskalnika za oddaljene uporabnike). Grandstream IP-PBX ne zahteva nikakršnih licenc za število uporabnikov ali funkcije – plača se le strojna oprema, nato pa lahko registrirate poljubno število telefonov (do kapacitete naprave) in uporabljate vse funkcije (glasovna pošta, IVR, klicne vrste itd.) brez doplačil. To je velik kontrast z npr. Cisco ali Microsoft rešitvami, kjer se pogosto plačuje na uporabnika ali na kanal. V specifikah: UCM6302 (do ~500 uporabnikov) stane približno 600–800 €, večji UCM6308 (do ~2000 uporabnikov) okoli 1200 € – to so velikostno red veličine nižje cene v primerjavi s prej omenjenimi zneski Cisco Call Managerja.

Vloga Grandstream GCC: štiri rešitve v eni napravi

Tako GCC6010 kot GCC6020 seriji združujeta več funkcij: delujeta kot usmerjevalnik, centralno upravljata Wi-Fi dostopne točke in PoE stikala ter ponujata integrirano IP telefonijo z uporabo WebRTC (prek aplikacije Wave ali samo spletnega brskalnika), notranje in zunanje SIP klice, klicne vrste, glasovno pošto ter IVR funkcije. Vse to skoraj brezplačno oziroma za zelo ugodno ceno. Za razliko od rešitev, kot sta Cisco Call Manager ali Microsoft Teams Phone, kjer se pogosto zaračunava uporaba na kanal ali uporabnika, Grandstream ne zahteva nobenih dodatnih licenc – plača se le strojna oprema.

Osnovne zmogljivosti sistema so:

- GCC6010: do 12 uporabnikov in 4 sočasni klici

- GCC6020: do 50 uporabnikov in 16 sočasnih klicev

Po potrebi se kapaciteta lahko razširi z dodatnimi uporabniškimi paketi preko GDMS storitve, in sicer vse do 300 uporabnikov 🌐PBX Upgrade. Upravljanje poteka lokalno (ni potrebe po GWNCloud), kar pomeni, da je celoten sistem zaprt znotraj podjetja in s tem varnejši.

Ločena naprava UCM6300 pa ostaja relevantna predvsem v velikih okoljih, kot so zdravstveni domovi, občinske uprave ali kontaktni centri, kjer potrebujemo več tisoč uporabnikov, kompleksne IVR strukture, čakalne vrste in ločeno procesorsko zmogljivost za visoko število klicev.

Ena ključnih prednosti Grandstream rešitve je njen izvor iz sveta telekomunikacij. Podjetje ponuja celovit VoIP ekosistem, ki v našem primeru omogoča, da funkcionalnost IP-PBX sistema (kot jo poznamo iz serije UCM6300) ni več vezana na ločeno napravo, temveč je že vgrajena neposredno v GCC naprave.

Cenovna politika in funkcionalnost je velik kontrast z npr. Cisco ali Microsoft rešitvami, kjer se pogosto plačuje licenca na uporabnika ali na kanal. To so velikostno red veličine nižje cene v primerjavi s prej omenjenimi zneski Cisco Call Managerja.

Stroški opreme Grandstream vs konkurenca: Po poročanju uporabnikov so Grandstream stikali in AP-ji opazno cenejši od primerljivih Ubiquiti naprav. En uporabnik navaja, da je 16-portno PoE stikalo z 4×10G uplinki (GWN7812P) dobil za približno $260, in da vgradni Wi-Fi 6 dostopni punkt (in-wall AP) stane pol manj kot Ubiquiti ekvivalent. Tudi večje 48-portno PoE stikalo z 10G priključki je pridobil ~120 $ pod redno ceno in je z njim zelo zadovoljen 🌐reddit.com. Grandstream torej tekmuje primarno na ugodni ceni strojne opreme, ne da bi se bistveno odrekal zmožnostim. Upravljalski vmesnik (GWN Manager) morda ni tako “slick” oz. prefinjen kot UniFi, a ponuja enako ali več funkcionalnosti 🌐reddit.com. Pomembno je poudariti, da za razliko od Ubiquitija Grandstream ni tako znan v širši javnosti, zato je skupnost manjšega obsega – a proizvajalec nudi uradno podporo preko partnerjev. Njihova usmeritev je bolj poslovna (profesionalna) kot hobi, kar pomeni, da dokumentacija, znanje podpornikov in certifikacijski programi obstajajo (Grandstream ima partner program in training, podobno kot večji vendorji 🌐rapidbts.ng).

Integracija glas/zvok in podatki: Ker bo Grandstream dobavil tako omrežno opremo kot telefonsko centralo in telefone, lahko pričakujemo nekatere poenostavitve pri integraciji. Na primer, Grandstream telefoni lahko prek LLDP-MED protokola sporočijo stikalom, da se avtomatsko nastavijo v pravilen Voice VLAN; Grandstream stikalo bo to znalo prepoznati in tako izolirati glasovni promet brez ročnega dela. QoS nastavitev za VoIP je prav tako lahko privzeto optimizirana, saj proizvajalec ve, da bodo po tem omrežju tekli tudi njihovi klici. Podobno lahko Grandstream AP prednostno obravnava SIP promet (standard WMM QoS za Wi-Fi). V Grandstreamovem GCC (Convergence) sistemu, kjer je vse v eni napravi, so te integracije še globlje – IP-PBX modul in omrežni modul “poznata” drug za drugega in denimo kar v eni napravi nastavimo tako notranje številke kot omrežne nastavitve. V ločeni implementaciji (MikroTik + Grandstream) sicer tega skupnega GUI-ja ne bo, a GCC bo pokrival vse Grandstreamove naprave, MikroTik pa se upravlja posebej.

Zakaj Grandstream in ne Ubiquiti UniFi? Ubiquiti je zelo priljubljen pri malih podjetjih zaradi enostavne uporabe in privlačnega dizajna. Vendar v našem hibridnem pristopu nekaj argumentov govori v prid Grandstreamu:

- Cena: Kot že omenjeno, Grandstreamov Wi-Fi6 AP stane približno pol manj kot primerljiv UniFi AP 🌐reddit.com. Tudi stikala so cenovno ugodna (primer: 48-port PoE Grandstream je bil ~120$ cenejši od primerljive konkurence 🌐reddit.com). Za podjetje, ki želi 1 Gbit/s stikalno hrbtenico in dobro Wi-Fi pokritost, to pomeni prihranek več sto evrov že pri nakupu opreme. Poleg tega pri Grandstreamu ni dodatnih krmilnikov (kot je včasih potreben UniFi Cloud Key) – vse lahko poganja bodisi oblak GWN Cloud (brezplačno) ali ena od naprav v omrežju.

- Telefonski sistem: Ubiquiti sicer ponuja produkt UniFi Talk, vendar je ta rešitev povsem cloud-osredotočena in v fazi razvoja. Zahteva njihovo strojno opremo (t.i. UniFi Cloud Key Gen2+ ali Dream Machine Pro), trenutno pa ne podpira vseh naprednih PBX funkcij kot jih UCM Grandstream (npr. omejene zmožnosti pri prevezovanju klicev, ni kompleksnih avtomatskih receptorjev itd., glede na poročanja uporabnikov). Poleg tega je UniFi Talk geografsko omejen in do nedavnega sploh ni bil na voljo v vseh regijah. Grandstream UCM pa je preizkušen IP-PBX z bogato zbirko funkcij in brez naročniških stroškov – to je pomembno, saj podjetje z omejenim proračunom raje investira enkrat v lastno centralo, kot pa plačuje mesečne naročnine za cloud telefonsko storitev (Webex, Zoom Phone, MS Teams ali UniFi Talk). Če že, bi kot cenejšo alternativo Cisco klicnemu sistemu lahko uporabili oblačno storitev (npr. Microsoft Teams klici ~20€ na uporabnika/mesec 🌐reddit.com), a to se pri 50 uporabnikih hitro sešteje v več tisoč evrov letno – spet manj ugodno kot Grandstream na dolgi rok.

- Lokalno upravljanje in podatki: Grandstream omogoča popolnoma lokalno gostovanje upravljavske platforme (GWN Manager OVA paket lahko teče na lastnem strežniku 🌐reddit.com), kar pomeni, da podjetje ni odvisno od oblaka in podatki o omrežju ne gredo na internet. Ubiquiti UniFi je sicer tudi mogoče poganjati na lokalnem strežniku, a nekateri napredni deli (UniFi Protect za kamere, UniFi Talk) težijo k uporabi njihovih naprav ali oblaka. Za podjetje, ki ceni zasebnost ali želi imeti vse pod svojim nadzorom, je Grandstream dobra izbira. Reddit uporabnik je pohvalil, da je namestil GWN Manager v lahkem LXC kontejnerju (1 jedro, 2GB RAM) in deluje brez težav 🌐reddit.com.

- Stabilnost in kakovost: Grandstreamova omrežna oprema je relativno nova na trgu v primerjavi z Ubiquiti, a prvi odzivi so pozitivni. Uporabniki poročajo, da deluje brez težav (ni “čudnih hroščev”) – npr. prej citirani uporabnik je imel AP in stikalo mesec dni “brez enega samega problema” 🌐reddit.com, drug pa po dveh letih uporabe 48-portnega stikala pravi, da še vedno deluje odlično, razen manjših težav z združljivostjo nekaterih DAC kablov (ki so se rešile s posodobitvami) 🌐reddit.com. Ubiquiti je imel v zadnjih letih nekaj kritik glede programskih posodobitev (spreminjanje vmesnika, nedodelane “Early Access” naprave itd.). Grandstream se zdi, da gre bolj konzervativno pot – morda manj bleščeč UI, a solidna funkcionalnost in focus na to, da stvari zanesljivo delujejo (kar je podjetju brez IT pomembno).

- Celovitost rešitve: Če bi se namesto Grandstreama odločili za Ubiquiti, bi dobili dobro omrežje, a vseeno bi potrebovali ločeno IP-PBX rešitev (npr. Open-source Asterisk/3CX ali celo Grandstreamovo centralo). To pomeni uvajanje še enega ponudnika v sistem. Z Grandstreamom pokrijemo LAN, WLAN in IP-telefonijo z eno znamko, zato je integracija med temi komponentami bolj preizkušena in podprta. V našem hibridu tako dejansko usklajujemo samo dve glavni tehnologiji: MikroTik za firewall in Grandstream za vse ostalo v internem omrežju (plus Wazuh kot nadzorni sloj). To je poenostavitev v primerjavi z recimo trojčkom MikroTik + Ubiquiti + ločena IP telefonija.

Wazuh – preglednost in varnostni nadzor sistema

Za podjetja brez stalne IT službe je ključno, da imajo nad svojimi informacijskimi sistemi jasen pregled in vzpostavljene mehanizme za samodejno obveščanje v primeru težav ali varnostnih incidentov. Če za osnovno IT podporo skrbi ena izmed zaposlenih oseb ali zunanja IT služba, je še toliko pomembneje, da sistem omogoča centraliziran nadzor, avtomatizirana opozorila ter enostavno identifikacijo težav, še preden te povzročijo resne motnje v delovanju.

Pri tem ima pomembno vlogo Wazuh – odprtokodni sistem za zaznavanje vdorov (HIDS/SIEM), ki omogoča zbiranje dnevnikov (logov) z vseh ključnih naprav v omrežju: računalnikov, strežnikov, Mikrotik usmerjevalnikov, GCC naprav in drugih sistemov. Wazuh sproti analizira dogajanje in ob sumljivih dejavnostih (npr. neuspešni prijavni poskusi, spremembe sistemskih datotek, povečano omrežno prometno aktivnost) samodejno sproži opozorilo – preko elektronske pošte, webhooka ali drugega opozorilnega sistema. Tako tudi v podjetju brez polne IT ekipe vodstvo in odgovorni hitro prejmejo informacijo, če se v omrežju dogaja nekaj neobičajnega – in lahko pravočasno ukrepajo.

Wazuh je odprtokodna platforma tipa SIEM/XDR (Security Information and Event Management oz. širše podaljšano zaznavanje in odziv). Gre za rešitev, ki združuje zbiranje in analizo dnevniških zapisov (logov) iz različnih virov – strežnikov, končnih naprav in omrežne opreme – ter omogoča zaznavo varnostnih groženj, korelacijo dogodkov in proženje alarmov. Wazuh je v celoti brez licenčnin, kar pomeni, da je dostopen organizacijam vseh velikosti, saj odsotnost naročnin “demokratizira visoko raven varnosti” tudi za manjše subjekte 🌐 osintph.medium.com.

V okolju stranke bi Wazuh lahko tekel kot virtualka na enem izmed VMware strežnikov, ki jih podjetje že ima. Na ključne strežniške sisteme (npr. na NAS in druge VM-je) se namesti Wazuh agent, prav tako se lahko MikroTik router nastavi, da pošilja log zapise (firewall eventi, prijave v napravo ipd.) na Wazuh. Enako za Grandstream UCM (CDR zapise klicev, registracije) in morebitne druge naprave. Wazuh je sposoben zbirati telemetrijo iz širokega nabora virov – od datotek dnevnikov, Syslog sporočil, do oblačnih platform – in vse to združiti v enoten pogled 🌐osintph.medium.com. Na nadzorni plošči Wazuh ima skrbnik potem pregled nad varnostnimi dogodki: npr. neuspešne prijave v usmerjevalnik, blokirani zunanji napadi na vrata, zaznana zlonamerna datoteka na kakem računalniku (prek endpoint antivirusa), nenavadno vedenje omrežnega prometa itd.

Prednost Wazuh je tudi v tem, da vključuje številne predpripravljene varnostne politike in pravila (osnova je OSSEC motor). Tako recimo takoj opozori na znane vzorce napadov ali odstopanja – npr. če nek IP naslov preko MikroTik firewalla večkrat zavrne zaradi sumljivega vzorca, lahko Wazuh to prepozna kot scan in dvigne alarm. Enako lahko spremlja integriteto datotek na strežnikih, ugotavlja ranljivosti (primerja verzije programske opreme s podatkovno bazo CVE) in preverja konfiguracije glede na dobre prakse. Vse to je precej več, kot bi dobili zgolj z osnovnim Syslog strežnikom. Wazuh torej nadomešča nekatere komponente, ki jih imata Cisco in Fortinet v svojih ponudbah (npr. FortiAnalyzer/FortiSIEM ali Cisco SecureX). Ključna razlika – Wazuh je odprt, prilagodljiv in brezplačen. Kot pravi strokovnjak, je izjemno, da je odprtokodno orodje, ki pokriva XDR/SIEM funkcionalnosti, dostopno brez licenčnin in s tem dosegljivo tudi manjšim organizacijam 🌐osintph.medium.com.

Upravljanje brez IT: Seveda, uvedba Wazuh sicer terja neke tehnične nastavitve (nameščanje agentov, nastavitev pravil), vendar je to enkraten projekt ob implementaciji rešitve. Po tem lahko Wazuh teče samostojno in ob morebitnih varnostnih dogodkih pošilja obvestila odgovorni osebi ali zunanjim skrbnikom (prek e-pošte, SMS ali integracij kot Slack, PagerDuty itd. – Wazuh podpira različne izhodne kanale 🌐osintph.medium.com). S tem podjetje dobi “virtualnega varnostnika”, ki stalno bdi nad sistemom. V praksi to pomeni, da če pride do npr. vdora ali malware aktivnosti v omrežju, bo veliko verjetneje zaznano (Wazuh lovi anomalije vedenja, sumljive procese, znane IOC indikatorje kompromitacije itd.) in se bodo lahko hitro ukrepali – četudi na lokaciji ni IT osebja, se lahko alarm posreduje na IT podjetje, ki občasno vzdržuje sistem.

Wazuh še poudarja skladnost in poročila – pomaga pri zagotavljanju, da sistem ustreza določenim varnostnim standardom (kar je koristno, če podjetje dela s kakimi občutljivimi podatki). Skratka, ta komponenta poskrbi, da hibridna rešitev ne zaostaja preveč za dragimi integriranimi sistemi, ki imajo vgrajene “single-pane-of-glass” konzole; tukaj si to konzolo izdelamo sami z odprto kodo.

Primerjava ključnih vidikov: Stroški, zmogljivost, funkcionalnost

Za boljšo predstavo postavimo ob bok tradicionalno enovito rešitev in našo hibridno rešitev glede na glavne kategorije:

- Finančni vidik (CAPEX/OPEX): Hibridna rešitev močno zmaguje v stroških nabave. Okvirno lahko celoten paket MikroTik + Grandstream (stikala, AP-ji, IP-PBX, telefoni) dobimo za nekaj tisoč evrov. Na primer: MikroTik CCR cca. 900 €, 2x 24-port PoE stikalo ~2×500 € = 1000 €, 3x Wi-Fi6 dostopna točka ~3×150 € = 450 €, IP-PBX ~700 €, 20 IP telefonov ~20×80 € = 1600 €; skupaj okoli 5.650 €. Morebitno delo integratorja recimo 2.500 €, skupno še vedno pod 10.000 €. Nasprotno bi recimo Fortinet/Cisco rešitev z enakovredno pokritostjo stala precej več: ustrezen FortiGate za 100 uporabnikov (npr. FortiGate 100F) lahko stane ~3.000 €, letna UTM licenca z podporo ~1.000 € na leto; 2x 24-port FortiSwitch ~2×800 € = 1.600 €; 3x FortiAP ~3×300 € = 900 €; FortiVoice telefonska centrala za 50 uporabnikov ~2.500 €; 20 Cisco/Fortinet IP telefonov (če ne bi uporabili Grandstream) vsaj 20×120 € = 2.400 €. Že prva investicija bi bila cca 10.400 €, poleg tega vsako leto ~1.000+ € za licence in pogodbe. Cisco Meraki varianta bi bila še dražja, saj zahteva licence za vsako napravo (kot smo videli: 5 AP ~5×150 € + 2 switche ~2×300 € + 1 security gateway ~500 € = ~1.750 € letno za licence 🌐stratusinfosystems.com). V petih letih uporabe lahko skupni TCO integrirane rešitve nanese večkratnik začetne cene, medtem ko je pri hibridni rešitvi praktično omejen na vzdrževanje in občasne posodobitve opreme, brez prisilnih naročnin.

- Zmogljivost in prepustnost: MikroTik CCR2116 brez težav nudi gigabitne hitrosti do interneta tudi ob vključenem požarnem zidu in več VPN povezavah. Njegova teoretična zmogljivost 33 Gbps pomeni, da bi lahko poganjal 10 Gbps povezavo, kar pa tako veliko SMB podjetje ne bo imelo – pomembneje je, da ima rezerve za prihodnost (npr. če dobijo optiko 1–2 Gbps). FortiGate podobnega cenovnega ranga (npr. 60F/80F) ima sicer podobno firewall throughput ~10 Gbps, a pod polno obremenitvijo UTM lahko pade na nekaj sto Mbps 🌐forum.mikrotik.com. Za doseganje 1 Gbps z vklopljenimi vsemi varnostnimi pregledi bi morali pri Fortinet poseči po dražjem modelu (npr. FG-100F doseže ~600-700 Mbps pri SSL DPI). Podjetje v našem primeru morda ne potrebuje DPI nad celotnim prometom – če pa že, Wazuh in endpoint zaščita to delno kompenzirata. Pri lokalnem preklapljanju v LAN bodo Grandstream stikala in AP-ji nudili 1 Gbps po kablu in Wi-Fi 6 hitrosti brez ozkih grl. Grandstream GWN dostopne točke podpirajo več sto sočasnih odjemalcev (specifikacije navajajo pogosto 200+ naprav na AP), kar je več kot dovolj za npr. pisarno z 50 ljudmi in nekaj IoT napravami. Tako Cisco kot Ubiquiti AP-ji so prav tako zmogljivi; tu ni bistvene razlike razen cene. Pri hrambi podatkov ima podjetje lasten NAS – hibridna rešitev to upošteva z VLAN segmentacijo (NAS strežnik v ločenem segmentu z omejenim dostopom iz interneta skozi MikroTik nastavitve). Integrirana rešitev Fortinet/Cisco bi prav tako to omogočila, morda celo z malce več avtomatike (npr. Fortinet ima Security Fabric, ki lahko zazna nove naprave in aplicira pravila). Vendar v praksi MikroTik + Grandstream ob ustrezni konfiguraciji zmoreta enako učinkovito ločevanje in prioritizacijo prometa (npr. VLAN za kamere in domofon, da ne obremenjuje pisarniškega omrežja; VLAN za goste v Wi-Fi z omejenim dostopom itd.).

- Varnostne funkcije: Tukaj integrirana rešitev nudi več “na pladnju” – FortiGate ali Cisco firewall bi iz škatle prinesel IDS/IPS z znanimi vzorci, filtriranje URL po kategorizacijah, sandboxing za datoteke (če plačamo licenco) ipd. MikroTik tega nima v takšni meri – ima sicer osnovni Layer7 filter za prepoznavo prometa, lahko blokira določen DNS poizvedbe (npr. z DNS static lahko usmerimo določen hostname v ničlo), podpira address-list (lahko uvozimo znane slabe IP-je in jih blokiramo) ter ima flood protection mehanizme (conn. limit, syn-cookies itd.) 🌐reddit.com. V praksi lahko MikroTik nastavimo tako, da blokira velik del “šuma” iz interneta (port scan napade, znane bot omrežja po geo-lokaciji ipd.), kar so “low-hanging fruit” grožnje 🌐reddit.comreddit.com. S Wazuh dopolnitvijo pa dobimo še precejšen del manjkajoče slike: Wazuh bo denimo detektiral, če se na kateri od računalnikov pojavi malware, ali če kak zaposleni dostopa do zlonamerne spletne strani (to lahko ugotovi prek logov DNS strežnika ali prek endpoint rešitev). Lahko si predstavljamo, da hibridna rešitev zahteva nekoliko več custom naravnave varnosti, medtem ko bi Fortinet s svojimi FortiGuard storitvami marsikaj naredil avtomatsko. Vendar je treba spomniti, da te napredne storitve pogosto zmanjšujejo prepustnost in v malem okolju brez IT-ja morda ne bi bile optimalno nastavljene. Povedano drugače: manj kompleksen sistem ima včasih tudi prednost, da je manj možnosti napačne konfiguracije. MikroTik privzeto ne dovoli dohodnih povezav (razen tistih, ki so odziv na notranje zahteve), tako da je osnovna nastavitev varna za internet. Za interno omrežje pa poskrbimo z VLAN in močnimi gesli za dostopne točke, kar je standardna praksa.

- Upravljanje in preglednost: Cisco Meraki slovi po lepi enotni nadzorni plošči, Fortinet omogoča centralo FortiCloud/FortiManager za celotno infrastrukturo. V našem hibridu imamo Grandstream GWN cloud za upravljanje LAN/WLAN/VoIP in MikroTik WinBox/WebFig za nastavitve usmerjevalnika. To sta torej dve ločeni orodji, kar je nekoliko manj elegantno kot eno samo. Vendar pa Wazuh vse logske informacije združuje in nam lahko služi kot de facto enotna konzola za nadzor (čeprav ne za konfiguriranje, temveč za spremljanje stanja). Iz vidika “enega okna” smo torej razbili sistem na tri dele: mrežno-komunikacijski del (Grandstream), varnostno-usmerjevalni del (MikroTik) in nadzorni del (Wazuh). Za podjetje brez IT to ni nujno slabo – vsak del je mogoče vzdrževati ločeno brez kompleksnih pogodb. Grandstreamov je dovolj intuitiven, da lahko tudi nekdo z osnovnim znanjem sledi, kakšne naprave so online, koliko je uporabnikov na Wi-Fi, itd. MikroTik konfiguracija bi ostala domena zunanjega strokovnjaka, a ta je potrebna predvsem ob spremembah (npr. dodajanje novega VPN ali segmenta). Wazuh pa je skoraj avtonomen, razen ko sproži alarm – takrat je seveda treba reagirati.

Če potegnemo črto: funkcionalno hibridna rešitev pokriva 90% potreb tipičnega malega podjetja. Žrtvuje nekaj visoko-specializiranih varnostnih funkcij (npr. napredno filtriranje šifriranega prometa) in udobje popolne integracije, vendar pridobi izjemno konkurenčno ceno in večjo fleksibilnost. Prav tako se izogne prodajalčevemu zaklepu (vendor lock-in) – če se recimo v prihodnosti pojavi potreba po zamenjavi dela sistema, lahko to naredimo modularno (npr. zamenjamo MikroTik z drugim firewallom ali zamenjamo Grandstream AP-je z drugo znamko) brez celotne zamenjave ekosistema. Pri velikih vendorjih so rešitve bolj prepletene – stikali FortiSwitch najbolje delujejo z FortiGate; Cisco telefoni polno funkcionirajo v navezi s Cisco CUCM; zamenjati en kos z nekompatibilnim je lahko problem.

Sklep: Maksimizacija vrednosti za SMB s hibridnim pristopom

Za podjetje, ki nima notranje IT ekipe in mora paziti na stroške, je hibridna rešitev MikroTik + Grandstream + Wazuh zelo privlačna opcija. Omogoča podobno raven zanesljivosti in osnovne varnosti kot uglednejše enovite rešitve, vendar za znatno nižjo ceno in brez dragih naročnin. MikroTik CCR kot robusten požarni zid in usmerjevalnik bo z lahkoto kos prometu podjetja in mu zagotavljal stabilno povezavo v splet (ter povezljivost pisarne z morebitnimi oddaljenimi sodelavci preko VPN). Grandstream prevzame celotno interno komunikacijsko hrbtenico – od stikal, prek Wi-Fi dostopnih točk do telefonskega sistema – in to počne na način, ki je prilagojen manjšim podjetjem (ničesar bistvenega ne plačaš posebej, funkcionalnosti je ravno prav, upravljanje je poenostavljeno). Obenem Grandstreamova rešitev ponuja razširljivost: če podjetje zraste, lahko doda več AP-jev (oblak jih podpira praktično neomejeno), lahko nadgradi IP-PBX na večji model ali doda enostavno več IP-telefonov, ne da bi moralo menjati koncept rešitve.

Seveda pa hibridna pot zahteva premišljeno načrtovanje in integracijo. Pomembno je sodelovanje z izkušenim ponudnikom IT storitev, ki pozna to opremo, saj je začetna nastavitev ključna (vzpostavitev pravil na MikroTiku, konfiguracija VLANov med MikroTik in Grandstream stikali, nastavitev QoS za glas, integracija Wazuh agentov itd.). Ko je sistem enkrat dobro vzpostavljen, lahko deluje precej avtomatizirano. Wazuh skrbi, da “tiho” ne pride do kakšnih incidentov brez vednosti – s tem podjetje pridobi nekaj, kar včasih manjka DIY rešitvam: proaktivno zaznavanje težav.

Če primerjamo s klasično Cisco/Fortinet rešitvijo: tam podjetje dobi vrhunsko tehnologijo, a morda ne izkoristi vseh njenih zmožnosti, hkrati pa plačuje premium ceno (tudi za ime blagovne znamke in za funkcije, ki ostanejo neizkoriščene). Naš cilj je bil pokazati, da se da z kombinacijo pametne uporabe odprtokodnih orodij in cenovno dostopne opreme doseči zelo visok nivo informatizacije podjetja – “enterprise” funkcionalnosti na SMB proračunu. Hibridna rešitev Mikrotik+Grandstream+Wazuh tako predstavlja nekakšno “sestavljeno konkurenčno” ponudbo: z Mikrotikom se postavimo po robu dragim firewallom (npr. Cisco ASA/Firepower ali FortiGate) na področju usmerjanja in osnovne varnosti, z Grandstreamom konkuriramo sistemom, kot so Cisco Meraki, Ubiquiti UniFi ali Cisco Call Manager/FortiVoice pri omrežju in komunikacijah, z Wazuh pa nadomestimo del funkcionalnosti dragih varnostnih nadzornih centrov. Rezultat je pregleden sistem, ki ga je možno upravljati modularno, podjetju pa ostane precej sredstev prihranjenih – ta lahko vloži v druge projekte digitalizacije ali preprosto v poslovno rast.

V zaključku: Podjetje brez IT službe lahko z opisano hibridno rešitvijo doseže varno, zanesljivo in pregledno omrežje, ne da bi zapravilo celo premoženje. Čeprav nobena rešitev ni čisto brez pomanjkljivosti – tukaj je nekoliko več odgovornosti na začetni konfiguraciji in integraciji – pa so prednosti v vrednosti za mala podjetja zelo očitne. Tudi v širšem smislu se kaže trend, da manjše organizacije kombinirajo odprtokodne platforme in ugodno strojno opremo, da se izognejo visokim stroškom lastništva pri zaprtih rešitvah. S primerno podporo (denimo občasno sodelovanje zunanjega strokovnjaka) lahko tak hibrid nudi vse, kar podjetje potrebuje za nemoteno delo v dobi digitalnega poslovanja – od hitrega interneta, varnega omrežja, do kakovostne IP telefonije in nadzora nad vsem naštetim – in to po meri proračuna SMB.

Viri: Za pripravo članka smo uporabili javno dostopne podatke in izkušnje strokovnjakov:

- Specifikacije proizvajalcev MikroTik mikrotik.com in optacenetworks.com,

- Fortinet in Cisco, neodvisne ocene in mnenja uporabnikov (Reddit, forumi) o primerjavi Mikrotik vs. Fortinet reddit.com,

- Grandstream vs. Ubiquiti reddit.com,

- Uradno dokumentacijo glede Wazuh odprtokodne varnostne platforme osintph.medium.com.

- Za ponazoritev stroškov so uporabljeni cenovni primeri Cisco in Fortinet rešitev iz poslovnih pregledov in ponudb business.com in avfirewalls.com.

Iščete strokovno svetovanje pri vpeljavi IP telefonije, poenotenih komunikacij (UC), omrežne opreme? Potem ne iščite dlje!

STORITEV SVETOVANJA PRI VPELJAVI IP TELEFONIJE, ZDRUŽENIH KOMUNIKACIJ in OMREŽNIH TEHNOLOGIJ

Imate težave z omrežno opremo? Iščete cenovno ugodno rešitev z naprednimi VLAN konfiguracijami in robustnimi varnostnimi nastavitvami?

Ne iščite dlje!

Naša ekipa strokovnjakov vam bo z veseljem pomagala:

- Izbrati ustrezno omrežno opremo za vaše potrebe in proračun.

- Nastaviti VLAN skupine za ločevanje prometa in optimizacijo delovanja.

- Implementirati napredne varnostne ukrepe za zaščito vašega omrežja.

- Zagotoviti brezhibno delovanje vašega omrežja.

Za brezplačno posvetovanje in ponudbo nas kontaktirajte že danes!